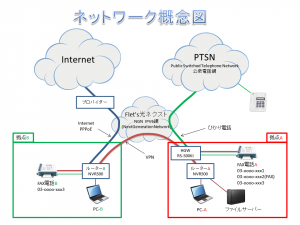

前回は、「3 拠点間を VPN で常時接続する NVR500 の VPN 設定準備その1」で IPV6 アドレスを取得する方法を書きました。

今回は、それに続いて IPV6 関連の設定について書きます。

フレッツ光ネクストの乗換や新規申し込みは ↓↓↓ こちらからどうぞ。

ヤマハのルーターの IPV6 ルーティング設定

ヤマハのルーターの IPV6 ルーティング設定

VPN を作成する上では、直接必要はないと思いますが、設定をします。 NVR500 はルータとして機能するので、LAN1、LAN2、および PPPoE などで接続したプロバイダと VPN トンネルを対象としてそれらを相互に IPV6 のルーティングをするかと言う設定です。設定内容は下記の1行です。

ipv6 routing on

マニュアルによると、デフォルトは on になっていますので、設定はしなくても良いかもしれませんが、明示的にしておきます。気分の問題でしょうか。

IPV6 RIP6

つづいいては RIP6 の設定です。

ipv6 rip use off

rip は、ルーティング情報を隣接する機器に流すかどうかと言う設定です。(ルーティング情報をやり取りするプロトコルは他にもあります。)これもデフォルトはoffなのですが明示的にoffにします。試行錯誤しているときに間違えて on にしたところ、対向の IPV6 アドレスへの通信がその上に構築された VPN に向いてしまい VPN がおかしくなりました。気を付けてください。

|

IPV6 フィルター設定

セキュリティの設定です。LAN2 が対外的な IPV6 の窓口として動作するので、LAN2 を生で通る IPV6 に対してフィルターをかけます。「生」で通ると書いたのは、LAN2 上は、「生」で通る以外に、 PPPoE でカプセル化されたデータや、 VPN トンネルを通るデータがあるからです。生で通してあえなければならないのは、疎通確認でicmp6、DNS サーバ取得用に DHCPV6 クライアント、 VPN の対向との通信です。この3つ以外は遮断します。まず、フィルターの定義をして、それを LAN2 に適用します。

ipv6 filter 1010 pass * * icmp6 * * ipv6 filter 1011 pass * * udp * 546 ipv6 filter 1012 pass * * udp * 547 ipv6 filter 1013 pass 2400:xxxx:yyyy:zzzz::/64 * * * * ipv6 filter 1014 pass * 2400:xxxx:yyyy:zzzz::/64 * * * ipv6 filter 2000 reject * * * * *

1行目: icmp6 をすべてのアドレスから/すべてのアドレスへの通信を許可します。

2-3行目: DHCPV6 をすべてのアドレスから/すべてのアドレスへ許可します。

4行目:対向のアドレスからの通信を許可します。2400、x、y、z は実際に取得したアドレスで、ここではプレフィックスで指定します。2400:xxxx:yyyy:zzzz は、実際の対向のアドレスに書き換えてください。自拠点のアドレスではないです。プレフィックス表記にする理由もちゃんとありまして、対向の機器が壊れて交換した場合、下位の 64bit が変わってしまうからです。「いや、変わるとしても厳密にフィルターをかけるべき」と考えている方は、フルアドレス 128bit で書いてください。

5行目:対向のアドレスへの通信を許可します。

6行目:全ての通信を遮断します。

セキュリティなので、各拠点や組織のセキュリティポリシーに合わせたフィルター設計にしてください。ここでは最低限の設定を紹介しています。

IPV6 フィルター適用

フィルターの設定でけでは、何もセキュリティは働きません。フィルターをインターフェースや PPPoE などに適用して初めて機能します。 IPV6 は、LAN2 に割り当てたアドレスなので、LAN2 にフィルターも適用します。

ipv6 lan2 secure filter in 1010 1011 1012 1013 2000 ipv6 lan2 secure filter out 1010 1011 1012 1014 2000

1行目:外から入ってくるパケットに対するフィルター適用です。前述のフィルター設定で指定したフィルター番号を羅列します。マニュアルにははっきりと書かれてはいませんが、記述した順番にフィルターが働き、最後に2000番のフィルターが働きます。1010~1013 のフィルターで通らなければ、2000番のフィルターですべて遮断されることになります。

2行目:今度は外に出ていくパケットに対するフィルターです。1行目との違いは、1013番が1014番に変わっています。フィルター設定で書いたとおり対向からのパケットか、対向へのパケットかで使い分けています。

今回の設定は、ここまでです。設定内容の確認は、管理用WEBで[トップ] > [詳細設定と情報] > [本製品の全設定(config)のレポート作成]で確認できます。

# # IPv6 configuration # ipv6 routing on 省略 # # LAN configuration # ip lan1 address 192.168.2.1/24 ipv6 lan1 address ra-prefix@lan2::1/64 ip lan2 address dhcp ipv6 lan2 address auto ipv6 lan2 address dhcp ipv6 lan2 secure filter in 1010 1011 1012 1013 2000 ipv6 lan2 secure filter out 1010 1011 1012 1014 2000 ipv6 lan2 dhcp service client ir=on ngn type lan2 ntt 省略 # # IPv6 filter configuration # ipv6 filter 1010 pass * * icmp6 * * ipv6 filter 1011 pass * * udp * 546 ipv6 filter 1012 pass * * udp * 547 ipv6 filter 1013 pass 2400:xxxx:yyyy:zzzz::/64 * * * * ipv6 filter 1014 pass * 2400:xxxx:yyyy:zzzz::/64 * * * ipv6 filter 2000 reject * * * * *

ここまでで、IPV6 関連の設定は終わりです。次回は、とうとう VPN を設定といきたいところですが、拠点それぞれの LAN のセグメントの話を書きます。

フレッツ光ネクストの乗換や新規申し込みは ↓↓↓ こちらからどうぞ。

|